先日、IPA(独立行政法人 情報処理推進機構)が、ゼロトラストセキュリティへの移行を検討している組織向けの入門資料「ゼロトラスト移行のすゝめ」を公開しました。

「ゼロトラスト移行のすゝめ」

昨今の在宅勤務 / リモートワークの定着・拡大、あるいは、クラウド利用の普及により、「ゼロトラスト(Zero Trust)」に基づくセキュリティの考え方が、今、再び注目されています。

「ゼロトラスト(Zero Trust)」は、セキュリティを考える上で重要な概念です。これまで一般的だったのは、いわゆる「境界防御」という考え方でした。これは、組織の内側と外側とを区別し、その境界線でファイヤーウォールや IDS、VPN などを置き、守りを固めるという考え方です。境界の内側(= 社内のセキュリティ) を強化 / 保護していれば良いと考えられていたのです。実際、大抵の場合、それでも問題はありませんでした。

しかし、昨今の在宅勤務 / リモートワークの拡大や、モバイルアクセスの増加、クラウド利用の普及などにより、実に様々なポイントから社内環境へ接続されるようになりました。あらゆるポイントから社内環境へアクセスするようになったからこそ、社外からのアクセスを許可するために VPN が「リモートアクセスを許可」(言い換えれば「境界の外側から内側へのアクセスを許可」)する必要が生じました。しかし、そうすると、その許可された部分を通って、脅威が侵入するリスクも高まってしまいます。そして、そうした脅威を完全に遮断することと、リモートアクセスの許可を完全に両立することは現状の VPN の考え方では不可能です。つまり、リモートアクセスを許可した時点で、VPN には脅威侵入の可能性があり、「VPN の外側は危険、VPN の内側は安全」というセキュリティ概念は崩壊してしまうのです。

言うまでもなく、セキュリティ脅威はどこに潜んでいるか分かりません。社内外問わず、ありとあらゆるポイントから接続することがあたりまえになったからこそ、セキュリティ対策を徹底しなければなりません。そこで、取り入れるべきなのが「ゼロトラスト」という考え方なのです。

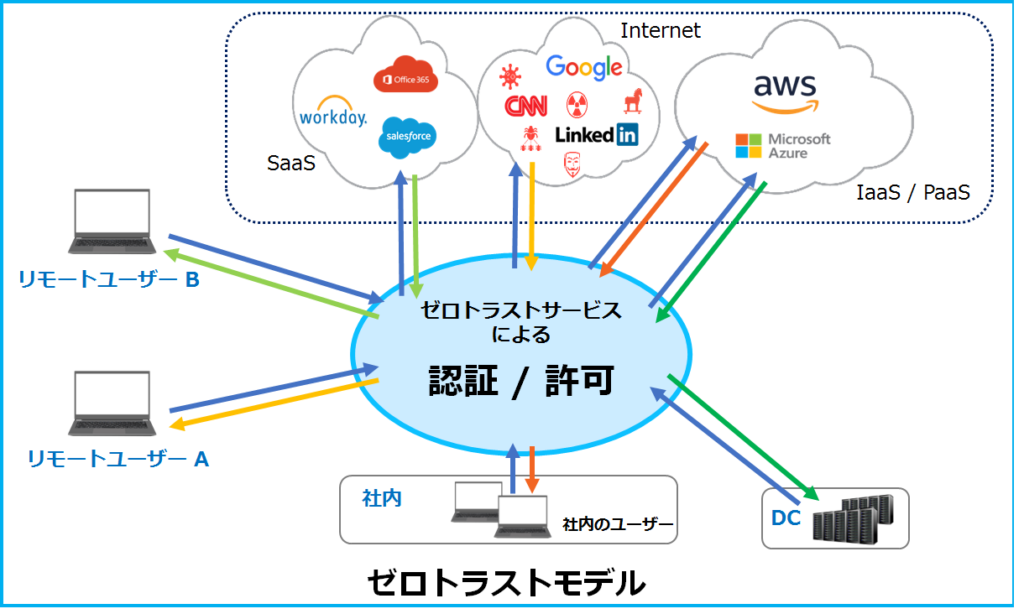

「ゼロトラスト」では、「(たとえ社内であっても)安全なネットワークはない」という前提に立ち、「全てのアクセスを確認した上で、認証・認可」をします。

本コラム冒頭でご紹介した IPA 発表の資料では、ゼロトラストの実装に際して必要となる検討の流れについて解説されています。

ゼロトラスト導入の難しさとして、実装面においては、様々なセキュリティ製品を必要に応じて組み合わせることが挙げられます。ですが、それ以上に、ゴールをどこに据えるのか、どのように合意形成を図っていくかというプロセスも難しいとも言われます。

セキュリティの観点だけではなく、IT 環境の現状やユーザーの利便性の把握、運用面の課題の洗い出しなど、組織全体にとって最適な IT 環境を目指していくことが求められるため、ゼロトラスト導入のハードルは高くなってしまいがちです・・・。

※ ゼロトラストについては、こちらでも解説しています。

ゼロトラスト|ニューノーマル時代に欠かせないセキュリティの考え方【Part.1 性善説から性悪説へ】

ゼロトラスト|ニューノーマル時代に欠かせないセキュリティの考え方【Part.2 ZTNA(Zero Trust Network Access)とは?】

ゼロトラスト|ニューノーマル時代に欠かせないセキュリティの考え方【Part.3 SASE とは?】

弊社では、ゼロトラスト移行を見据えた最適な IT 環境の実現に向け、アセスメントサービスによる現状把握およびその後の設計、構築、保守までを一気通貫のサービスとして提供しています。

システム構築に悩んだら「IBC-Integration」

IBC 性能アセスメントサービス「IBC-PAS」

ゼロトラスト移行を進めたいが、どこから着手すればいいのか分からない・・・

情報システム部門の人手が少なく、アウトソーシングを検討している・・・

上記のような課題を持たれている方はぜひ一度、アイビーシーまでお問合せください!

by マーケティング部 マーケティング & コミュニケーショングループ 西原 麻里子