昨今の在宅勤務 / リモートワークの急速な拡大により、注目される新たなセキュリティモデル「ゼロトラスト」。ゼロトラストは、”境界のない“ セキュリティモデル とも言われますが、一体どのような考え方なのでしょうか?

「最近よく耳にするけれど、なぜ今なの…?」と思っている方もいらっしゃるでしょう。そこで、これから全 3 回にわたり、その本質を紐解き、”なぜ今、注目されているのか“ 考えてみたいと思います。

ゼロトラスト(Zero Trust)は、セキュリティを考える上で重要な概念です。これまでは、社内のセキュリティ(= 境界の内側) を強化 / 保護していれば良いと考えられていました。実際、大抵の場合、それでも問題はありませんでした。しかし、昨今の在宅勤務 / リモートワークの拡大や、モバイルアクセスの増加などにより、実に様々なポイントから社内環境へ接続されるようになりました。

様々なポイントから社内環境へアクセスするようになったからこそ、社外からのアクセスを許可するために VPN が「リモートアクセスを許可」(言い換えれば「境界の外側から内側へのアクセスを許可」)する必要が生じました。しかし、そうすると、その許可された部分を通って、脅威が侵入するリスクも高まってしまいます。そして、そうした脅威を完全に遮断することと、リモートアクセスの許可を完全に両立することは現状の VPN の考え方ではできません。つまり、リモートアクセスを許可した時点で、VPN には脅威侵入の可能性があり、「VPN の外側は危険、VPN の内側は安全」というセキュリティ概念は崩壊してしまうのです。

言うまでもなく、セキュリティ脅威はどこに潜んでいるか分かりません。社内外問わず、あらゆるポイントから接続することがあたりまえになったからこそ、セキュリティ対策を徹底しなければならなくなりました。そこで、取り入れるべきなのが「ゼロトラスト」という考え方なのです。

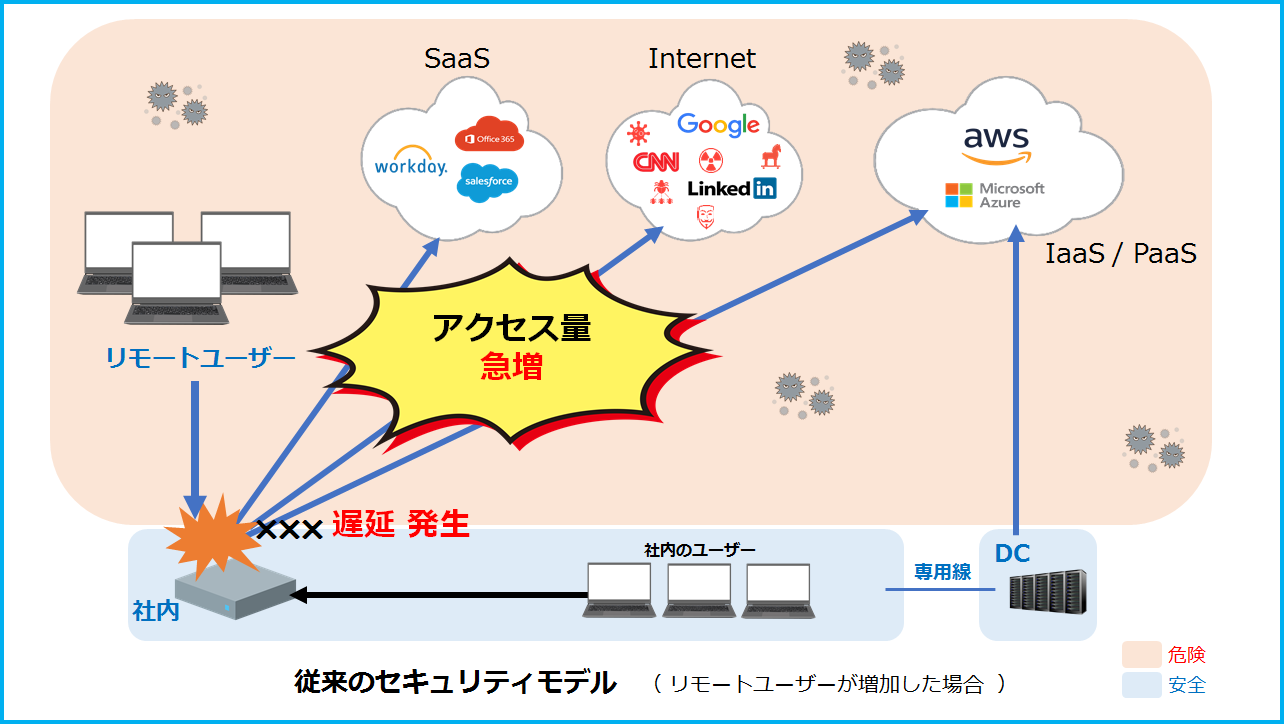

例えば、社外から SaaS、Internet、IaaS / PaaS にアクセスする場合・・・

・従来のセキュリティモデルでの通信では、一旦、社内を経由する場合が多く、出入り口が混雑する

・社内を経由せずに直接通信すると、認証・認可をはじめとするセキュリティ問題が発生する

→ 上記を解決するためには、ゼロトラストを採用する必要があります。

また、「ゼロトラスト」は、「性善説ではなく性悪説の視点で考えるセキュリティ対策」と言うこともできるでしょう。というのも、これまでは、インターネットとの境界はファイアウォールで守られているから社内ネットワークは安全、だから「性善説」の立場を取る(取っていられる)、というのが一般的でした。

具体的な場面を挙げてみると、

・重大な脆弱性が検出されたけれど、社内サーバーだから大丈夫

・接続する必要のないサーバーにも通信できるけど、アカウントで権限管理しているから大丈夫

・アカウント、パスワードさえ正しく入力すれば、誰でもどんな PC でも社内インフラにアクセスできるけど、その情報を知っているのは社員だけだしパスワードも使いまわさないルールになっているから大丈夫

・うちの社員が機密情報を持ち出すなんてありえないから大丈夫

といった具合に、いたるところに「性善説」が浸透しているのです。みなさんにも、お心当たりございませんか?

万が一、セキュリティインシデントが発生した場合も、

・どこか変なサイトにアクセスして/ 変なファイルを開いて、ウイルスに感染した

・普通に利用していればマルウェアに感染するなんてことはありえない

と考えるため、ウイルスに感染した人が何かやってはいけないことをした、あるいは、悪意をもった人が意図的に問題を起こした、と見なされていました。

しかし、ニュースなどで毎日のように報じられるように、標的型攻撃による情報漏えいやランサムウェアの被害が頻発しています。ただ漫然と性善説を信じていると危うい世の中になってしまったのです。だからこそ、「何も信頼しない」という前提に立つ「ゼロトラスト」が注目されるようになりました。「ゼロトラスト」では、全てのアクセスを信用しないため、都度、クライアントやユーザーを認証し、セキュリティ対策状況などをチェックし、ポリシーに従い許可された通信をおこないます。

冒頭でも少し触れましたが、従来のセキュリティ対策は、境界の「内側」と「外側」にネットワークを分け、その境界線で対策を講じ、信頼できる「内側」、すなわち社内のセキュリティを守っていました。境界線にファイアウォールやプロキシ、IDS / IPS などのセキュリティ機器を設置し、通信の監視や制御をおこなうことで外部からのサイバー攻撃を遮断していたのです。ですが、一度、境界の内側に入ってしまえば、たとえ端末がウイルスやマルウェアに感染していても自由に行動できてしまいます。そのため、悪意のあるサイバー攻撃に対して、十分な対策ができているとは言い難い状況でした。

一方、「ゼロトラスト」では、たとえ社内からのアクセスであっても、信用評価を都度おこなうことで、境界の内側に侵入した脅威をも防御することができます。つまり、ゼロトラストモデルは、従来型のセキュリティモデルの弱点を克服しているのです。

もっとも、ゼロトラストのベースとなる考え方は、最近になって急に出てきたわけではありません。「ゼロトラスト」という言葉が生まれる前から、サイバーセキュリティの考え方として議論されていました。そして、ゼロトラストという言葉が初めて登場したのも、今から約 10 年前、2010 年のことでした。

2010 年、Forrester Research の John Kindervag 氏が、インフラから信用を取り除くことを前提とした考え方である「ゼロトラスト」を提唱しました。なお、その時の提唱内容は、「誰も(ユーザー)、どこも(ネットワーク)、何も(デバイス)信用せず、アクセスごとに必ず安全性を確認する」というものでした。

その後、2017 年には、Gartner が、「継続的かつ 動的なリスクや信用の評価」するフレームワークを発表し、信用性の高・低によって情報システムへの接続に必要な手順を変えるよう提唱しました。

【参考】

IPAゼロトラスト導入指南書(2021 年 6 月時点)

今、改めて「ゼロトラスト」という考え方が注目されるようになった背景には、繰り返しになりますが、新型コロナウイルス対策の一環として在宅勤務が増加したことに加えて、標的型攻撃の被害がとても身近になってきたことがあるのでしょう。

ここまで、「ゼロトラスト」とは一体、どのような考え方なのか、従来型のセキュリティモデルとの比較から見える「ゼロトラスト」の特徴、今まさに注目されている背景 / 理由について説明してきました。

次回は、「ゼロトラスト」の普及によって登場した新しいサービス「ZTNA(Zero Trust Network Access)」について取り上げたいと思います。

by マーケティング部 マーケティング & コミュニケーショングループ 西原 麻里子