SECURITY

セキュリティアセスメントサービス | IBC-SAS

IBC セキュリティアセスメントサービス

IBC セキュリティアセスメントサービス「IBC-SAS」として、診断から保護まで、企業のセキュリティ課題に応じた

ソリューションをワンストップで提供しています。

ツールによる自動診断と手動診断を組み合わせてご提供することで、コストとセキュリティを両立する効率的な

セキュリティ診断が可能です。

クラウド型の脆弱性診断(自動診断)を補完する手作業による

Web アプリケーション / ネットワーク診断です。

- 自動では難しい複雑な Web アプリケーションや

ネットワーク機器構成に対し手動で診断 - 案件に応じた柔軟な診断が可能

パロアルトネットワーク社

次世代ファイアウォール PA シリーズ

アセスメントサービス

/ スポット

パロアルトネットワークス社 次世代ファイアウォール PA シリーズの特長であるアプリケーションの識別・可視化・制御を最大限活用するためのアセスメントサービスです。

現状の設定内容やお客様のご使用状況をもとに、ご要望や運用内容に沿った各種推奨設定をご案内いたします。

よくあるお悩み

最新の OS にアップデートしておらず

サポートが終了しているかわからない

ネットワークの通信要件と

差異がないか知りたい

脆弱性対応に問題が

ないか確認したい

把握してない通信経路が

ないか確認したい

不審な外部サイトへ通信している

クライアント PC がないかチェックしたい

分析をおこないたいが

ノウハウがない

サービスの特長

コンフィグ情報をご提出いただくだけで、実績豊富なエンジニアが PA シリーズの詳細な分析をおこないます。

設定の最適化

現状の設定が、推奨値(ベストプラクティス)に沿っているか確認し、お客様の環境にあわせた設定をご提案します。

セキュリティ検知の可視化

セキュリティ機能で、検知・防御した結果をレポートにてご提出します。

サービスの流れ

01

PaloAlto NGFW

テクニカルサポート

ファイルのご提出

02

弊社で分析

(約2週間)

03

報告会開催および

アセスメント

レポート提出 ※

※ご要望に応じて、セキュリティ検知レポートの設定方法をご案内いたします。その場合は、事前に分析ターゲット、対象期間のヒアリングをさせていただきます。

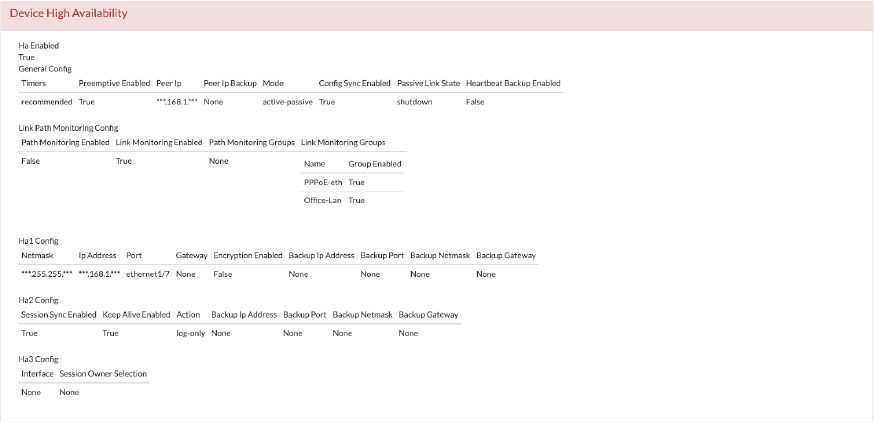

アセスメント結果 / レポート例

PaloAlto NGFW テクニカルサポートファイルの情報をもとにした分析結果を、レポートとしてご提示いたします。レポートでは、現状の設定状況とあわせてお客様環境に則した推奨設定をご案内いたします。

ベストプラクティスレポート

Best Practice チェック結果

- HA1 の暗号化設定(Fail) :

ファイアウォールが物理的に離れている場合、または HA1 の接続がトラフィックを検査 / 処理 / キャプチャできるネットワークデバイスを経由している場合は、HA1 暗号化を推奨する。

- HA バックアップリンク設定 (Fail)

HA リンクが障害時に、ファイアウォールの正常稼働のためバックアップリンクの設定を推奨する。

セキュリティ検知レポート

パロアルトネットワーク社

次世代ファイアウォール PA シリーズ

ログ解析サービス / 年間

パロアルトネットワークス社 次世代ファイアウォール PA シリーズで収集したログをもとに、解析をおこなうサービスです。PA シリーズのレポート機能をさらに深堀りし、お客様環境に則したレポートをご提示します。

毎月分析をおこなうことにより、問題点・改善方法の早期把握を実現します。

よくあるお悩み

ログの内容を解析するノウハウがない

ログ情報を活用できていない

ログ解析に工数がかかっている

脆弱性の具体的な対応方法を知りたい

脆弱性対策をタイムリーに実施できない

脆弱性の分析をおこないたいが

ノウハウがない

サービスの特長

実績豊富なエンジニアが PA シリーズの詳細な分析をおこないます。毎月の分析により、セキュリティ強化を実現します。

リスク状況の可視化

- 情報漏洩の可能性を検出

- マルウェア感染の可能性を検出

- インシデント対象サーバーの洗い出し

具体的対策の提案

- 検出した脆弱性に関する分析

- PA 本体の脆弱性対応に関する情報提供

セキュリティ品質の保持

- 前月比較で傾向を把握

- 新規インシデントに対して迅速に対応

サービスの流れ

01

ログ情報のご提出

(過去1ヶ月分)

02

弊社で分析

(約2週間)

03

報告会開催および

ログ解析

レポート提出

ログ解析サービス結果 / レポート例

ログ情報をもとにした分析結果をレポートとしてご提供いたします。レポートでは、現状の設定状況とあわせて、お客様環境に合わせた推奨設定をご案内いたします。

インシデント件数サマリー

インシデント種類、重要度別件数

| Critical | High | Medium | Low | Informational | |

|---|---|---|---|---|---|

| Vulnerability | 8 件 | 30 件 | 3,879 件 | 23,230 件 | 4,232,454 件 |

| Antivirus | 0 件 | 0 件 | 172 件 | 0 件 | 0 件 |

| Wildfire | 0 件 | 0 件 | 1,649 件 | 0 件 | 0 件 |

| Anti-Spyware | 0 件 | 0 件 | 70 件 | 0 件 | 64,294,448 件 |

総評

本件の解析対象期間 2019 / ×× / ××-2019 / ×× / ×× について、Vulnerability にて Critical 判定が 3 種類(8 件)、High の判定が 6 種類(30 件)ございました。

いずれも対象のソフトウェアを利用していない、もしくは、最新の状態であれば影響を受けません。念のため、ご確認いただくことを推奨いたします。

また、Vulnerability 以外の Antivirus 、Wildfire 、Anti-Spyware においても、全体的に Web サービスを対象とした脅威の検知・マルウェアに関連するトラフィックが多く見受けられました。

引き続き、万が一に備え推奨設定で運用いただくことをお勧めいたします。

インシデント詳細(Vulnerability)

| No | 重要度 | 件数 | 脅威 ID | 名称 | CVE 番号 | 詳細 | 送信元 IP | 宛先 IP | コメント |

|---|---|---|---|---|---|---|---|---|---|

| 1 | critical | 5 | 38598 | Android Stagefright Library Overflow Vulnerability | 2015-3864 2015-1538 2015-1539 2015-3824 2015-3826 2015-3827 2015-3828 2015-3829 | Android の Stagefright(メディア再生サービス)ライブラリにて細工された MP4ファイルを処理する際に、オーバーフローを引き起こす脆弱性 | 157.205.xxx.xxx (JP) 183.79.xxx.xxx (JP) 209.85.xxx.xxx (US) 40.107.xxx.xxx (US) | 211.8.xxx.xxx (JP) | 2015 年に発見された Android バージョン 6 以前の問題。また、ベンダーによってはパッチがリリースされている。Android の OS バージョン別シェア(https://developer.android.com/about/dashboards/)では、対象端末は全体の 29.5 % (2019 年 1 月現在)。 そのため、現時点ではやや危険性は低い。業務で Android 端末利用をしている場合、アップデートを推奨する。 |

| 2 | critical | 2 | 37057 | Microsoft Schannel Remote Code Execution Vulnerability | 2014-6321 | Microsoft の S チャンネル(セキュリティパッケージ)において、細工されたパケットを処理する際に、ヒープオーバーフローが生じる脆弱性 | 10.10.xxx.xxx 10.10.xxx.xxx | 117.18.xxx.xxx (AU) 192.229.xxx.xxx (US) | 修正ファイルリリース済。 また、Windows 10 には影響しない。 必要に応じて、対応を推奨。 |

| 3 | critical | 1 | 38092 | Microsoft OpenType Font Parsing Code Execution Vulnerability | 2015-2459 | Microsoft の OpenType(フォントフォーマット)において、細工された OTF ファイルを処理する際に遠隔でのコード実行を可能とする脆弱性 | 59.106.xxx.xxx (JP) | 10.10.xxx.xxx | 修正ファイルリリース済。 PoC が存在し、実際の攻撃も確認されているため、クライアント OS のアップデートがおこなわれていない場合、対策が必要。 |

CONTACT

お気軽にお問い合わせ下さい

03-5117-2780