独立行政法人情報処理推進機構(IPA)が最新版の「情報セキュリティ 10 大脅威」を 1 月 27 日に公開しました。毎年恒例の「情報セキュリティ 10 大脅威」ですが、今年のランキングは昨年から引き続き、新型コロナウイルス感染症の影響を受けているようです。

詳しい解説は、2 月下旬に IPA のサイトで公開されるそうですが、ちょっとだけ先取りしてこのランキングを読み解いてみたいと思います。

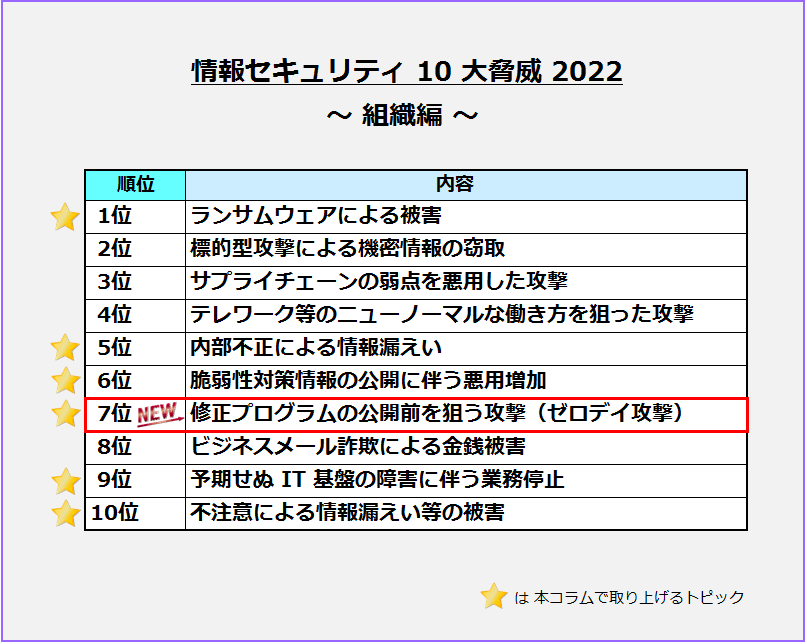

本コラムでは、「情報セキュリティ 10 大脅威 2022」の「組織編」を取り上げ、セキュリティ対策のポイントを考えていきます。

「情報セキュリティ 10 大脅威」とは

ご存知の方も多いと思いますが、「情報セキュリティ 10 大脅威」は、独立行政法人情報処理推進機構(IPA)が情報セキュリティにおける脅威を選定し、ランキングにしたものです。毎年、発表の前年に発生した情報セキュリティ事故や攻撃などから、社会的な影響が大きかったトピック上位 10 個を発表しています。

気になる「情報セキュリティ 10 大脅威 2022」の結果は…?

つい先日公開された「情報セキュリティ 10 大脅威 2022」は、昨年に引き続き“新型コロナウイルス感染症の影響を受けている”と言えそうです。というのも、10 の脅威のうち 9 つが昨年と同じものでした。新型コロナウイルス感染症対策として、在宅勤務やテレワークが普及 / 拡大し、恒常化しつつありますが、セキュリティ面はまだまだニューノーマルに対応し切れていないようです。そのため、人々の働き方や組織の体制が変わったことによって生まれた“弱点”が狙われています。第 4 位の「テレワーク等のニューノーマルな働き方を狙った攻撃」がその筆頭と言えますね。

また、「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」が初登場で 7 位にランクインしています。ゼロデイ攻撃は、セキュリティパッチ(修正プログラム)が提供される前の脆弱性を悪用した攻撃です。2021 年 12 月に、Java 用のログ出力ライブラリである「Apache Log4j」の脆弱性対策情報が公開されたことは、記憶に新しい方も多いでしょう。

IPA(独立行政法人情報処理推進機構)情報セキュリティ10 大脅威 2022をもとに IBC にて作成

まだまだセキュリティがニューノーマルな働き方に追いついていない?

先述の通り、第 4 位に「テレワーク等のニューノーマルな働き方を狙った攻撃」がランクインしているように、人々がニューノーマルな働き方をしていくために求められるだけのセキュリティ対策がおこなえていないのが現状のようです。また、第 9 位「予期せぬ IT 基盤の障害に伴う業務停止」などからも、組織が IT 環境の整備や必要なセキュリティ対策をまだまだ充分におこなえていないことがうかがえます。

どのような対策が必要なのか

では、どのような対策が必要なのでしょうか。具体的に考えてみたいと思います。紙幅の都合上、ランキングから個人的に気になったトピックをピックアップします。

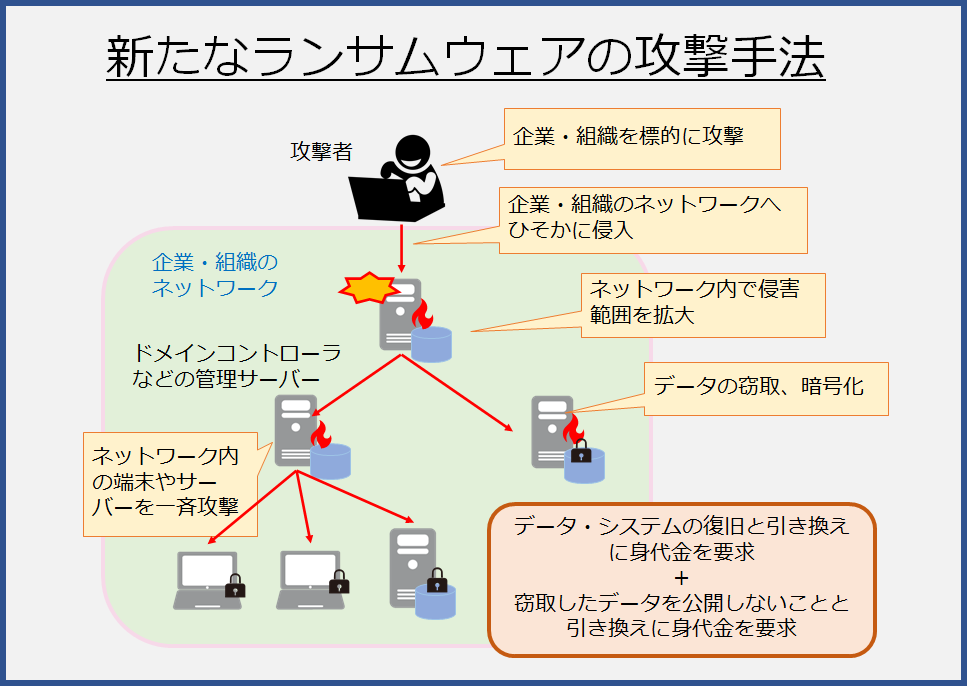

「ランサムウェアによる被害」

まず、昨年と同様、第 1 位に選出されている「ランサムウェアによる被害」を取り上げます。「ランサムウェア」とは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語であり、感染した PC に “ パスワード付きの暗号化 ”といった制限をかけ、その制限の解除と引き換えに金銭を要求する不正なプログラムの総称です。

数年前にも、WannaCry の大流行による被害報告が多数ありましたが、2021 年もランサムウェアの被害が拡大していました。現在のランサムウェアは、従来の不特定多数に攻撃するばらまき型から変化し、特定の対象を標的にした攻撃であることが特徴です。アンチウィルス、不正アクセス対策、脆弱性対策といった基本的な対策を、確実かつ多層的に適用することが重要になります。

また、同時に、いつ何時、被害に遭うかわからない、と警戒心をもち、バックアップの取得や復旧計画を策定するなど、事前の準備が求められます。

IPA【注意喚起】事業継続を脅かす新たなランサムウェア攻撃についてをもとに IBC にて作成

過去のコラムで詳しくご説明しております。

「緊急提言│ランサムウェア感染による被害の拡大とセキュリティ対策のポイント」

「内部不正による情報漏えい」、「不注意による情報漏えい等の被害」

次に、第 5 位「内部不正による情報漏えい」と第 10 位「不注意による情報漏えい等の被害」について考えてみたいと思います。従業員などが不正に内部の情報を持ち出し、悪用する「内部不正による情報漏えい」や、メールの誤送信など故意ではない「不注意による情報漏えい等の被害」は、一見、対策しようがないようにも思えます。

しかし、ログを統合的に管理しておけば、ログを証拠として残しておくことができるので、情報漏えいが発覚した際に有効です。また、故意ではないミスによる情報漏えいであった場合には、ログが証拠となれば従業員を守ることもできます。

過去のコラムで詳しくご説明しております。

「何のためにログを管理するのか ~ 収集・蓄積で終わらない、活用するためのログ管理

「脆弱性対策情報の公開に伴う悪用増加」

続いて、第 6 位「脆弱性対策情報の公開に伴う悪用増加」について解説します。

「脆弱性対策情報の公開に伴う悪用増加」とは、公開されている脆弱性情報を悪用し、セキュリティパッチ(脆弱性などの問題を修正するためのプログラム)を適用していない利用者に対して仕掛けられる攻撃が増えている、ということになります。

本来、脆弱性対策情報の公開は、その脆弱性の脅威を世間に知らしめ、対策を呼び掛けるためにおこなわれています。ですが、悪意をもった攻撃者は、この脆弱性対策情報を悪用し、未対策の利用者を狙って攻撃するのです。

被害を防ぐためには、脆弱性情報が発表され、セキュリティパッチが公開されたら、即座に適用することが必要です。そのためにも、日頃から脆弱性管理をおこなっていると良いでしょう。

しかし、「じゃあ早速、脆弱性管理を徹底しよう!」と思っても、なかなか簡単ではないようです。

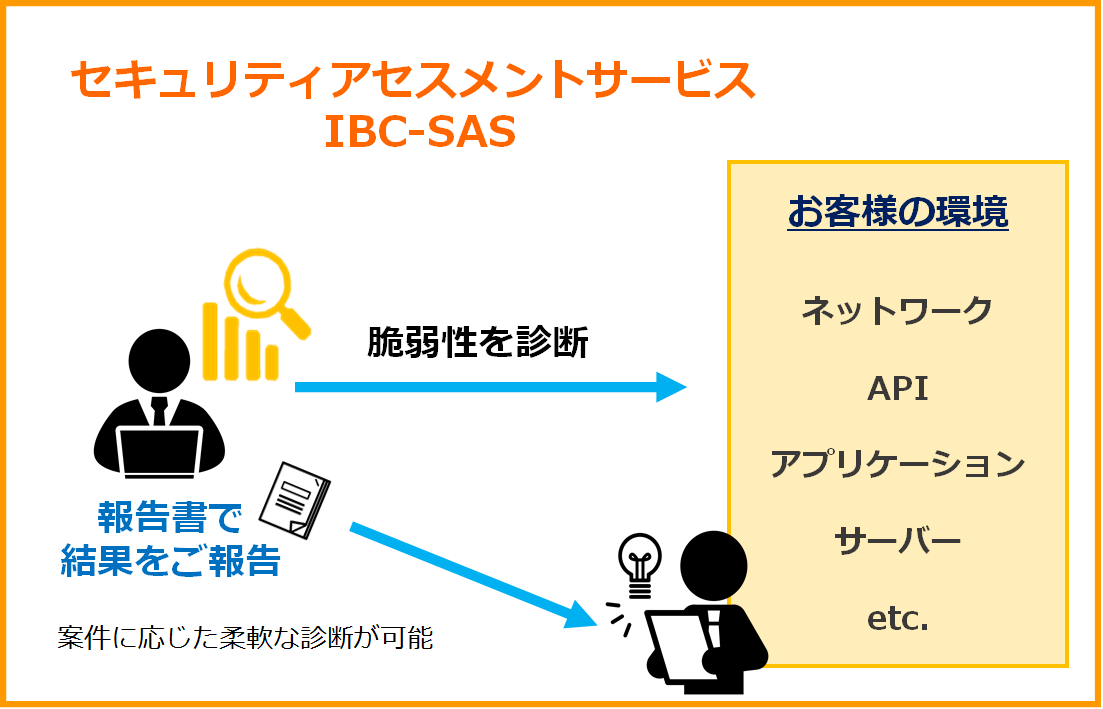

脆弱性管理を始めたいけれど「ベンダーの良し悪しが判断できない」、ベンダーを利用しているけれど「報告内容の品質に差があるため、ベンダーを変更したい」あるいは「脆弱性診断開始までのリードタイムが長くて対応が遅れている」などといった課題を、お客様からうかがうことが多くあります。

IBC では、診断から保護まで、企業のセキュリティ課題に応じたソリューションをワンストップで提供しています。ツールによる自動診断と手動診断を組み合わせることで、コストとセキュリティを両立する効率的なセキュリティ診断が可能になっています。

また、複数の専門業者と連携し、お客様のニーズにあった脆弱性診断サービスを提供しているため、先述のような課題の解決はもちろんのこと、お客様にとって最適な脆弱性管理をおこなっていただけます。

サービスの詳細は、下記からご確認いただければ幸いです。

◆セキュリティアセスメントサービス IBC-SAS

「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」

続けて、第 7 位「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」について見ていきましょう。

2021 年 12 月に Java 用のログ出力ライブラリであ「Apache Log4j」の脆弱性対策情報が公開されたことが、記憶に新しい方も多いでしょう。このとき、対策情報と一緒に、既に攻撃が観測されていると発表されました。

「ゼロデイ攻撃」とは、脆弱性の発見から、そのセキュリティパッチ(修正プログラム)が公開されるまでのタイムラグをついた攻撃です。セキュリティパッチの公開日(1 日目)よりも前におこなわれる攻撃という意味でゼロデイ(0 日目)と表現されています。

ゼロデイ攻撃の場合、セキュリティパッチが公開された時点で既に攻撃がおこなわれているため、脆弱性対策に加え、外部からの侵入を検知 / 防御できるようにしておくなどの備えが重要です。

この「Apache Log4j」は、ウェブサイトのバックエンドにあるWebサーバーなどでおこなわれた操作を記録する機能をもつプログラムの部品のようなものです。世界中のプログラムで広く使われているため、大きな話題となりました。

「予期せぬ IT 基盤の障害に伴う業務停止」

最後に、第 9 位「予期せぬ IT 基盤の障害に伴う業務停止」について考えたいと思います。

業務システムのために使用している IT 基盤(ネットワークやクラウド、サービス、データセンターなど)に予期せぬ障害が発生してしまうと、従業員の業務が中断され、仕事どころではなくなってしまいます。業務停止時間が長くなってしまえば、事業そのものの妨げとなってしまいます。

また、ユーザー向けのサービスを提供している企業であれば、従業員だけではなく、そのサービスの利用者である顧客にも迷惑をかけることになります。そうなってしまえば、顧客からの信頼を失いかねません。特に、金融システムや EC サイト / 決済サイトなどの障害は大きな社会的影響を及ぼします。

なお、障害には様々なケースがありますが平均的な障害回復に必要となるコストは数百万 ~ 数千万円と言われています。

対策としては、システムの冗長化やシステム全体の情報管理 / 性能管理が考えられます。

IBC では、ITシステム情報管理ツール「System Answer G3」の提供を通じて、

システム障害の回避に貢献しています。障害の多くは、システムのObservability(可観測性)の実現によって、未然に防ぐことができるのです。

◆IT システム情報管理ソフトウェア System Answer G3

・将来予測オプション『キャパシティ予知』『昨対比較』『変動検知』

【参考】

IPA(独立行政法人情報処理推進機構)情報セキュリティ10大脅威 2022

IPA(独立行政法人情報処理推進機構)「情報セキュリティ10大脅威 2021」解説書

以上、「情報セキュリティ 10 大脅威 2022」の「組織編」から、セキュリティ対策のポイントを考えてみました。皆さまが、セキュリティ対策を検討される際の一助になれば幸いです。

セキュリティ対策に関してお悩みがございましたら、お気軽にご相談ください。

by マーケティング部 マーケティング & コミュニケーショングループ 西原 麻里子