概要

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。感染したパソコンに “ パスワード付きの暗号化 ” といった制限をかけ、その制限の解除と引き換えに金銭を要求する不正なプログラムの総称をランサムウェアと呼んでいます。

今年の 9 月ごろより、「Emotet」と呼ばれるマルウェア感染を狙う攻撃メールが増加傾向にある、と報告されており、ランサムウェア感染被害の拡大につながっていると考えられます。

ここのところ、国内の大手企業におけるランサムウェア被害のニュースが毎日のように報道されています。約 11 億円もの身代金を要求されるケースや、全体の約 95 % のサーバーがランサムウェアに感染したという被害も報告されています。また、コロナ禍におけるリモートワークの拡大によって、約 37 % の社員が従来のセキュリティ基準外で仕事をしている、といった調査報告もあります。こうしたことも、ランサムウェアの感染拡大に影響している可能性もあると考えられています。

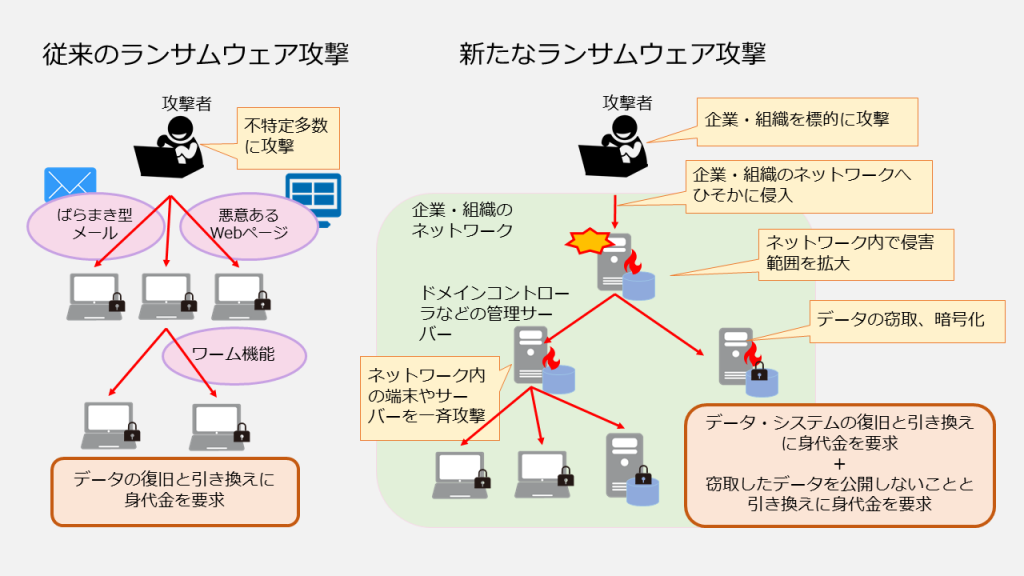

これまでは、よく知られた手口として「ウイルスメールをばらまく」という方法があり、広く無差別に攻撃がおこなわれていました。ですが、IPA(独立行政法人 情報処理推進機構)は、「明確に標的を企業・組織に定め、新たな攻撃手口を取り入れる攻撃者が現れている」と注意喚起を行っています。

新たなランサムウェア攻撃の手口

IPA【注意喚起】事業継続を脅かす新たなランサムウェア攻撃についてをもとに IBC にて作成

IPA【注意喚起】事業継続を脅かす新たなランサムウェア攻撃についてをもとに IBC にて作成

1.人手によるランサムウェア攻撃

従来のランサムウェア攻撃と異なり、いわゆる「標的型サイバー攻撃」と同様の方法で、目的の企業・組織のネットワークへ侵入し、事業継続にかかわるシステムや、機微(センシティブ)情報などが保存されている端末やサーバーを探し出してランサムウェアに感染させる、あるいは、ドメインコントローラーのような管理サーバーを乗っ取り、一斉に企業・組織内の端末やサーバーをランサムウェアに感染させたりする攻撃方法です。復旧を阻害するため、バックアップシステムも同時に狙われることがあります。

一般的に、攻撃の進行を検知することが難しいため、判明した時点では既に大きな被害が生じている場合があります。

2.二重の脅迫

身代金の要求に加え、暗号化する前にデータを窃取することで、身代金を支払わなければデータを公開する、などと脅迫する攻撃方法です。

窃取されたデータは、たとえば攻撃者がインターネットやダークウェブに設置した、データ公開のためのウェブサイト(リークサイト)にて公開されます。あるいは、身代金が支払われない場合、データの一部を公開し、日数の経過にともない徐々に公開範囲を広げる、と脅すケースもあります。

対策

従来は、マルウェアが添付されたメールを開封しない、添付ファイルのマクロを実行しないといった対策が一般的に取られてきましたが、それでは対策として十分でないと認識する必要があります。あらゆる面でのセキュリティ強化による対策が必要となりますが、まずはアンチウィルス、不正アクセス対策、脆弱性対策といった基本的な対策を、確実かつ多層的に適用することが重要です。

特に、優先的に対処・確認すべきポイントを 3 つ挙げます

1.アンチウィルス対策

シグネチャ型の従来のアンチウィルスソフトウェアでは、常に変化をし続けるマルウェアを検知する精度には限界があります。そのため、現在では、不正なプログラムの動作を検知してブロックする次世代型のアンチマルウェア対策として EDR(Endpoint Detection and Response)を検討・採用する企業が増えています。

また、UTM などのゲートウェイ型のアンチウィルスでは、通信が暗号化されていたり、パスワード付きの暗号化がされているファイルについてはウィルスチェックが機能しないといった動作制限があることも考えられます。そのため、利用されている機器の仕様を確認することが必要です。

2.脆弱性対策

ドメインコントローラーの脆弱性 CVE-2020-1472(Zerologon)が話題となっていますが、脆弱性対策は、とても重要なセキュリティ対策のひとつです。インターネット上に公開されている Web サイトなどは定期的に脆弱性診断が行われていたり、WAF(Web Application Firewall) やFW(ファイアウォール)といったセキュリティ装置で対策が取られていることが多いかと思います。しかし、企業・組織のネットワークへの侵入対策としては、インターネットとの境界に位置する FW や VPN 装置といったネットワーク機器についても注意する必要があります。

少し前にも、VPN 装置の脆弱性対策を行っていなかった企業名が晒され話題になりました。

一方で、クライアント PC の脆弱性対策も重要です。リモートワークによってセキュアな企業内のネットワークではなく、自宅やコワーキングスペースといったセキュリティの低い環境で業務を行う機会も増えてきているのではないでしょうか。

悪意のある攻撃者は、基本的に既知の脆弱性を悪用しますので、他の感染端末からのラテラルムーブメント(横展開・二次感染)の対策としても、既知の脆弱性を改善することは重要なポイントになります。特に、コロナ禍において VPN 装置のリプレイスや増設をおこなった企業も少なくないと思いますので、改めて一度、脆弱性の対策状況を確認することをおすすめします。

3.バックアップシステムの見直し

ランサムウェアはファイルを暗号化します。そのため、事業継続に関わる重要なデータや顧客情報を分類し、特定の権限でしかアクセスができないようにする、バックアップシステムを通常のネットワークからはアクセスできない場所に配置する、あるいは、万が一被害が発生した際に復旧できるだけのバックアップ世代管理をする、といった対策が重要です。

ランサムウェアは巧妙に企業データを探し出し、狙ってきます。企業内ネットワークのセグメンテーションやアカウント管理、特権 ID 管理についても、運用ルールの見直しや情報の精査が必要になるかもしれません。

ランサムウェア対策については、IPA がランサムウェア対策特設ページを開設して、具体的な対策例などを公開しています。また、各セキュリティベンダーも各種情報をアップデートしておりますので、参考にしていただければと思います。

※本コラムも一部 IPA からの情報を引用しています。

このようにランサムウェアの被害が拡大している中、様々な対策を講じる必要がありますが、セキュリティ対策にはきりがありません。また、企業によってさまざまな状況を考慮して対策を検討する必要があります。まずは、「何から対処すればよいのか」といったご相談もお気軽にお問い合わせいただければと思います。

by プロダクト&サービス統括部 ソリューションサービス部 ディレクター / エバンジェリスト 明星 誠