ランサムウェアとは「身代金(ランサム = Ransom)を要求するマルウェア」のことであり、「身代金要求型不正プログラム」とも呼ばれます。その対象は PC やサーバー内のデータ及び企業内の重要データであるため、データを誘拐して身代金を要求するウィルスだと言えます。最近では、“一度身代金を支払ったにもかかわらず、更なる身代金要求が発生してしまう”という事例もあり、細心の注意が必要となっています。

初期のランサムウェアは、一般ユーザーを攻撃の標的にし、身代金を要求していました。しかし、2015 年頃より企業や公的機関をターゲットにした事例が増え、2017 年には世界中で「WannaCry」が猛威を奮い、多くの企業を攻撃したとニュースでも広く報じられました。以降、多くの企業の PC やサーバーで深刻な被害が発生するケースが報告されています。

上記のような背景から、多くの企業でエンドポイントセキュリティの強化、出入り口対策が進みました。ですが、被害報告は増え続ける一方です。攻撃者側は、様々な手段を用い、侵入を試みます。そのため、すべての攻撃を防御することはできない、侵入されてしまう、ということを前提にした対策を講じる必要があります。

まず一つ目が、関連するアセットへの脆弱性対策です。ランサムウェアは、PC のロックだけではなく、感染 PC を踏み台として、更なる重要データが保管されているサーバーを探します。そのため、PC での感染後、その広がりを抑えるためには脆弱性対策が欠かせません。脆弱性をなくすことで、感染の横展開を抑えることが可能になるのです。

※ 過去のコラムでもご紹介しました、tenable.io や脆弱性診断サービスにて対応可能です。

第55回:これを見れば誰でも「tenable.io」が使えます! ~ 脆弱性管理ツール「tenable.io」のトライアルをしてみました ~

第75回:最新版「情報セキュリティ 10 大脅威 2021」を読み解く!

ただし、脆弱性への対応は事前準備としての対応となるためリアルタイムでの感染対策としてはリスクがあります。感染または侵入を許してしまった場合、リアルタイムで疑わしき動きを検知し、ネットワーク接続から遮断して被害を抑えなければなりません。

そこで、Flowmon ADS をご紹介します。Flowmon ADS であれば異常を検知することが可能です。ADS は「Anomaly Detection System(異常検知システム)」の略称であり、Flowmon ADS とはトラフィックを可視化するサービスを利用した異常検知システムです。なお、ここでいう「異常検知」とは「ふるまい検知」を指します。では、Flowmon ADS を利用するとどのようなことができるのでしょうか?

Flowmon ADS では、以下 3 つのことが可能です。

1. ネットワーク上のセキュリティ脅威のふるまい検知

2. ポリシー違反のふるまい検知

3. 事故発生時の証跡確認

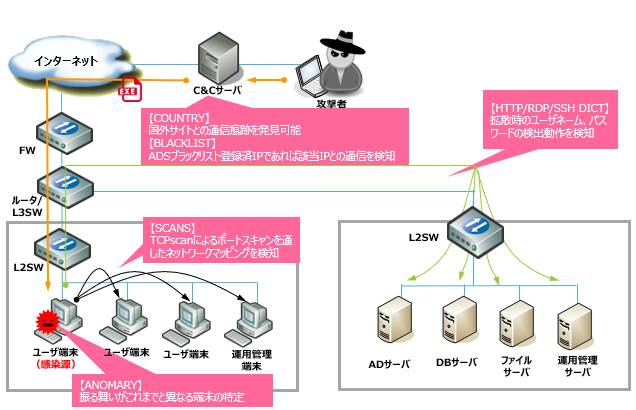

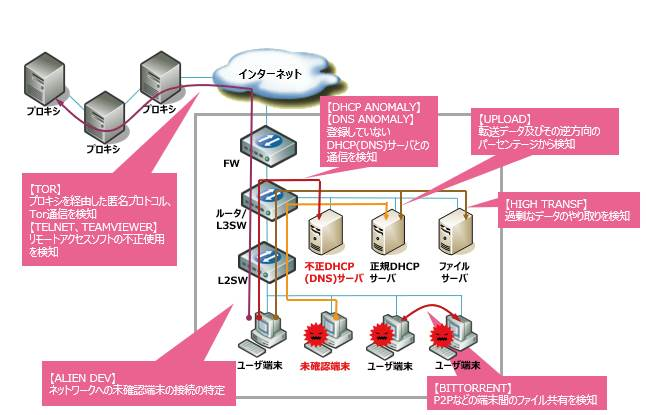

「ネットワーク上のセキュリティ脅威のふるまい検知」では、通常の業務内で使用されているネットワークの利用状況を学習し「通常の状態」を把握します。そして、その通常と異なるような「ふるまい」が発生したことを検知します。例えば、「普段通信することない海外サイトへのアクセス」、「非常に大きな容量のファイルダウンロード」、「未確認 IP アドレスからのアクセス」、「特定のクライアント端末から膨大な数の外部通信」などの異常な通信、ふるまいを検知してアラートをあげるのが、Flowmon ADS なのです。

異常なふるまいや通信であっても、原因が明確である場合や、システム上で許可されている通信であれば、問題はありません。もっとも、異常なふるまいや通信が、直ちに情報漏えいなどといったセキュリティ事故につながるわけではありません。しかし、管理者は常にこうした通信がサイバー攻撃の一種ではないかどうかを、注意深く監視する必要があります。なぜなら、異常事態をいち早く察知することが、最悪の事態を避けることにつながるためです。

また、多くの企業では社内ポリシーを制定し、その内容に沿った業務運用をおこない、セキュリティ対策を実施しています。わかりやすい例としては、「メールやサイト閲覧は会社支給の PC を使用すること」、「個人のデバイスで管理システムにアクセス NG」などが挙げられます。Flowmon ADS は、こうした定められたポリシーに違反したふるまいも検知可能です。ポリシー違反はその後の重大な事故につながる可能性があるため、事故の未然防止を実現するために検知は非常に重要となります。

図1【標的型攻撃の検知】

図2【ポリシー違反の検知】

ランサムウェア検知での ADS のシナリオは、以下のとおりです。

1.探索と認証情報アクセス

ランサムウェアは、侵入口となるシステムを特定するために ARP スキャンをおこないます。候補となる対象システムの洗い出しが終わると、次にその対象システムのアクティブなポートの探索へ、TCP SYN スキャンにより攻撃者は進むこととなります。

これらのネットワーク上の動きに対しては、随時 Flowmon はネットワークの解析結果から、スキャン活動を洗い出し、リスクのあるイベントとしてコンソールに表示します。

2.水平展開

ファイアウォールの内側に侵入が成功すると、脆弱性などを利用したシステムへの侵入を試みますが、Flowmon では、ふるまい検知機能によって、その兆候を把握することが可能です。

3.持ち出し

機密データの外部への不正送信や、利用不可とするための暗号化処理のため、不正アクセスしたデータを転送する場合があります。Flowmon ではこの通常大容量となるこれらのデータ転送を、疑わしい動きとして捉えることができます。また、その外部へのデータ転送で使われる手口として、通常はデータ転送では利用されない管理系のプロトコルが使われる場合があり、そのような異常な利用状況を検知することも可能となっています。

通常、ネットワークで発生している事象はログに記録されていますが、ログに記録されているだけであり、リアルタイムにログの内容を確認することは現実的ではありません。ですが、Flowmon ADS の「ふるまい検知」を利用すれば、異常操作やサーバー攻撃の可能性を的確に察知し、被害拡大を最小限に抑えることが可能です。

また、ランサムウェアは、感染後すぐにアクションを起こすのではなく、いわゆる偵察行動をします。「いつもと違う挙動」を検知し、「ふるまい分析」をすることで、そうした前兆となる通信が発生することをいち早く検知可能となります。

なお、多くの種類のサイバー攻撃が存在しますが、実は、どのような種類の攻撃であっても、侵入後はポートスキャンや脆弱性攻撃など同じような行動をします。未知のウィルスの場合であっても、感染後の動きは限られたものなのです。

そのため、Flowmon ADS をはじめ、Flowmon 製品は、上記のような課題の解決に役立ちます。

ご不明点などございましたら、是非お気軽にお問い合わせください。

by 営業統括部 第二営業部 部長 平林 拓也