DX(デジタルトランスフォーメーション)やテレワークの浸透により、サイバーセキュリティの重要性はますます高まっています。特に注意すべきリスクとして警戒されているのが、「ランサムウェア」です。

最近では、内閣サイバーセキュリティセンター(NISC)が、重要インフラ事業者などに向け、ランサムウェアによるサイバー攻撃の注意喚起をおこないました。今後はその他の企業に対しても、対策が義務化されることが予測できます。猛威を振るうランサムウェアの攻撃手口を今のうちに把握し、被害にあわないように対策を講じておく必要がありますね。

過去のコラムでも詳しくご説明しておりますが、今回はランサムウェアの最新動向をもとに対策を再考していきたいと思います。

第72回:緊急提言│ランサムウェア感染による被害の拡大とセキュリティ対策のポイント

ランサムウェアの被害は、「メールからの感染」、「ウェブサイトからの感染」、「OSの脆弱性を悪用したネットワーク経由での感染」、「公開サーバーへの不正アクセス」によって引き起こされます。

ここ数年ランサムウェアの代表格だった「Emotet」は終息しつつあります。しかし、世界では「BazarCall」と「IcedID」といった新たな攻撃が急増しており、今後、日本での拡大が懸念されます。

BazarCall(バザーコール)攻撃は、フィッシングメールとコールセンターの音声案内を組み合わせ、被害者にマルウェアが仕込まれたファイルを開かせることで、マルウェアに感染させる巧みな攻撃です。今後、不正と見抜きにくい、電話番号を悪用した手口が増えてくるかもしれません。

一方、IcedID(アイスドアイディー)攻撃は、昨年流行した Emotet と同様に、スパムメールをより本物らしく見せるために実際にやりとりされた電子メールを窃取し再利用します。ユーザーの利用する金融機関に関する情報や支払情報を狙うことが多く、IcedID に感染すると、PC 内の個人情報を盗まれ、場合によっては関係先の PC にも感染が広がる恐れがあります。

一般的に、世界全体で活発化が確認された攻撃は、後に日本を攻撃対象として同様の手法で展開されることがあるため注意が必要です(とても怖いですね…)。

特に、攻撃者に標的として狙われるのが ”脆弱性” です。攻撃者は脆弱性を悪用し、組織のネットワークへ侵入すると、機密情報などが保存されている端末やサーバーを探し出し、ランサムウェアに感染させるのです。

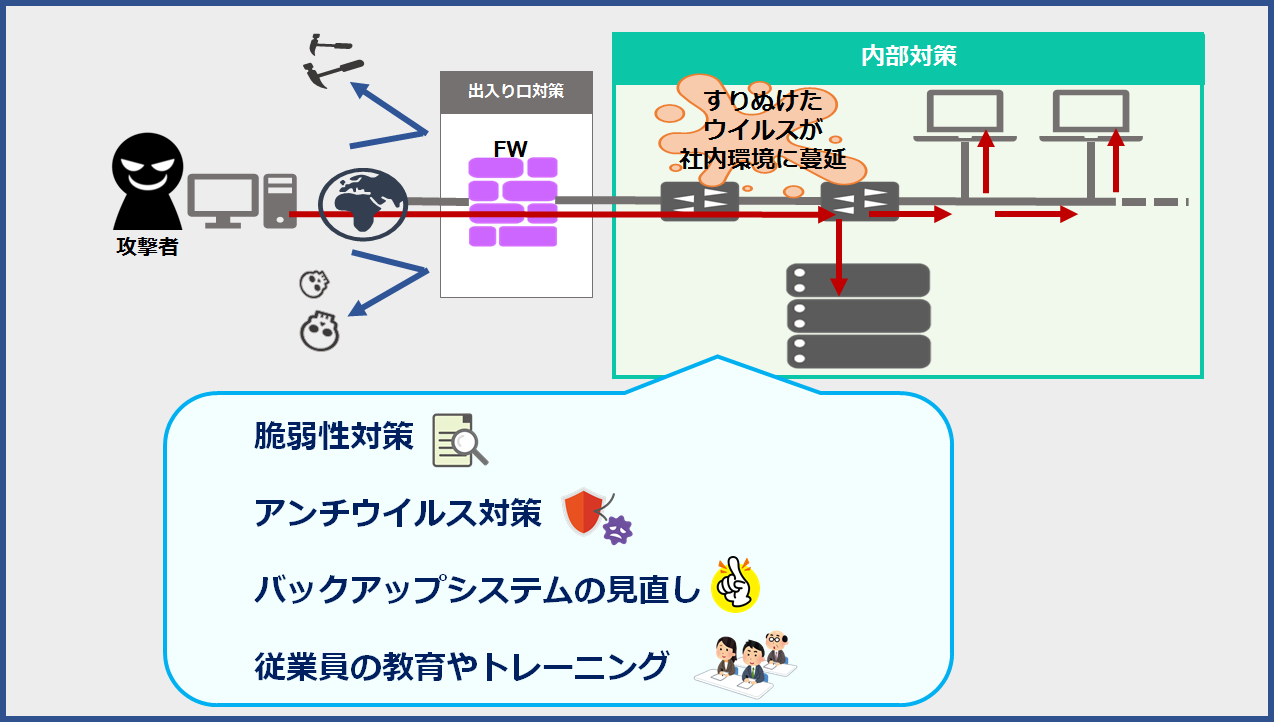

優先すべき対策方法としては、「脆弱性対策」、「アンチウイルス対策」、「バックアップシステムの見直し」、「従業員の教育やトレーニング」が挙げられます。

しかし、

「未知の脅威に対し、どこから手をつければいいのか分からない」

「セキュリティ対策をしても結局は感染してしまう。対策する必要があるのか疑問に感じる」

実際にお客様とお話しする中で、このような声をよくお聞きします。

たしかに、現在のセキュリティ対策はイタチごっこで、完全に防御することは難しいです。ですが、だからこそ、事前の対策を講じることで、ウイルスに感染するリスクを最小限に留めておくことは重要です。

また、リモートワークの普及により、今までの出入り口対策だけではカバーできない裏口が企業側に多く作られています。そのため、感染することを事前に想定し、感染した際の被害を最小限に留める環境を整えておく “内部対策” が昨今のセキュリティ対策のトレンドになっています。

感染前のリスクと感染後の被害を最小化するためには、繰り返しになりますが、4 つの内部対策を優先的に並行して運用することが重要です。

◆ 脆弱性対策

ランサムウェアの予防には、「脆弱性のない環境づくり」が重要です。リモートワークにより、セキュリティの低い環境での業務も増えてきたことから、インターネットとの境界にある FW や VPN 装置だけでなく、クライアント PC の脆弱性対策も重要となっています。

◆ アンチウイルス対策

シグネチャ型の従来のアンチウィルスソフトウェアでは、常に変化をし続けるマルウェア検知に限界があります。そのため、現在では、不正なプログラムの動作を検知しブロックする EDR(Endpoint Detection and Response)を検討する企業が増えています。

◆ バックアップシステムの見直し

ランサムウェアの攻撃者は、重要ファイルを見つけ出した後、暗号化をおこないます。そのため、事業継続に関わる重要なデータや顧客情報を分類し、特定の権限でしかアクセスができないようにする、あるいは、万が一被害が発生した際に復旧できるだけのバックアップ世代管理をする、といった対策が重要です。

◆ 従業員の教育やトレーニング

ランサムウェアの感染源は、たいていの場合メールです。悪質なメールを見極める基本的な心構えやコツ、ランサムウェアのリスクなどについて日頃から周知することは、基本的でありながらも極めて効果的だと言えます。

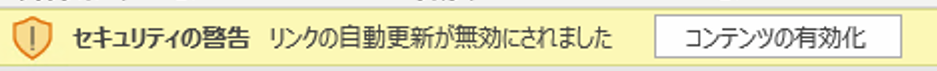

身に覚えのないメールや添付ファイルは開かないなどの対策はもちろんですが、もし正規のメールと誤解して添付ファイルを開いてしまった場合、「マクロの有効化」をしないことが重要です。「BazarCall」や「IcedID」は、Emotet と同様に Office ファイルのマクロを悪用し攻撃しますが、Office のマクロ機能が有効化されなければ不正活動は開始しません。

セキュリティ警告の表示例

(「コンテンツの有効化」ボタンをクリックしなければマクロは実行されない)

このようなマクロ無効化のセキュリティ警告表示があった場合にはいったん立ち止まり、決して「コンテンツの有効化」ボタンを押さないことが大切です。一度ファイルを閉じてから、メールとファイルの正当性を再確認しましょう。

現在の Microsoft Office の標準設定ではマクロ機能は無効になっていますが、上記のような確認メッセージが表示されるため、「コンテンツの有効化」ボタンを押してしまうケースも多くあるようです。マクロ機能を使用する必要がない場合には「警告を表示せずにすべてのマクロを無効にする」の設定にあらかじめ変更することもご検討ください。

ランサムウェアの被害が拡大する中、様々な対策を講じる必要があります。ですが、考え始めるとセキュリティ対策にはきりがありませんね。また、企業が置かれている状況も考慮して対策を検討する必要があります。まずは、「何から対処すればよいのか」といったご相談もお気軽にお問い合わせいただければと思います。

by カスタマーサクセス部 インサイドセールスグループ 増田 芽吹