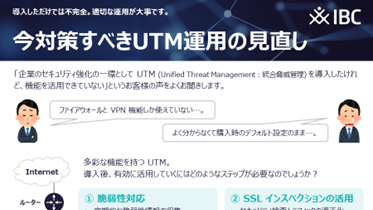

「企業のセキュリティ強化の一環として UTM (Unified Threat Management:統合脅威管理) を導入したけれど、機能を活用できていない」というお客様の声をよくお聞きします。

UTM を導入後、有効に活用していくにはどのようなステップが必要なのでしょうか?

・脆弱性対応

・SSL インスペクション機能の活用

・ログ分析・解析の実施

→ IBC のサービスで UTM 運用を見直し、セキュリティを強化しませんか?

DOWNLOAD

「企業のセキュリティ強化の一環として UTM (Unified Threat Management:統合脅威管理) を導入したけれど、機能を活用できていない」というお客様の声をよくお聞きします。

UTM を導入後、有効に活用していくにはどのようなステップが必要なのでしょうか?

・脆弱性対応

・SSL インスペクション機能の活用

・ログ分析・解析の実施

→ IBC のサービスで UTM 運用を見直し、セキュリティを強化しませんか?

当受付フォームにて取得した個人情報は、お問合せやご依頼への対応のみに使用し、ご本人さまの事前同意を得ないで、第三者に提供することはありません。

当社「プライバシーポリシー」をよくお読みいただき、同意していただける場合は必要事項ご入力後、フォーム下のチェックボックス「個人情報の取扱についてに同意する」にチェックを入れて、確認画面へ進んでください。同意していただけない場合には、当受付フォームからのお問合せはできません。

必須 は必須項目です

お気軽にお問い合わせ下さい

03-5117-2780